Выпущен таргетинг Exploit PoC до iOS 13.7

Если вы в последнее время обращали внимание на аспекты исследования безопасности iOS и iPadOS, то, возможно, вы узнали об ошибке ядра, обнаруженной Мохамедом Ганнамом (@ _simo36), которая позволяла запускать iOS и iPadOS 14.1 и ниже. К сожалению, Ганнам позже выяснилось что ошибка не работает на iOS или iPadOS 14, а вместо этого поддерживает только варианты iOS и iPadOS 13.

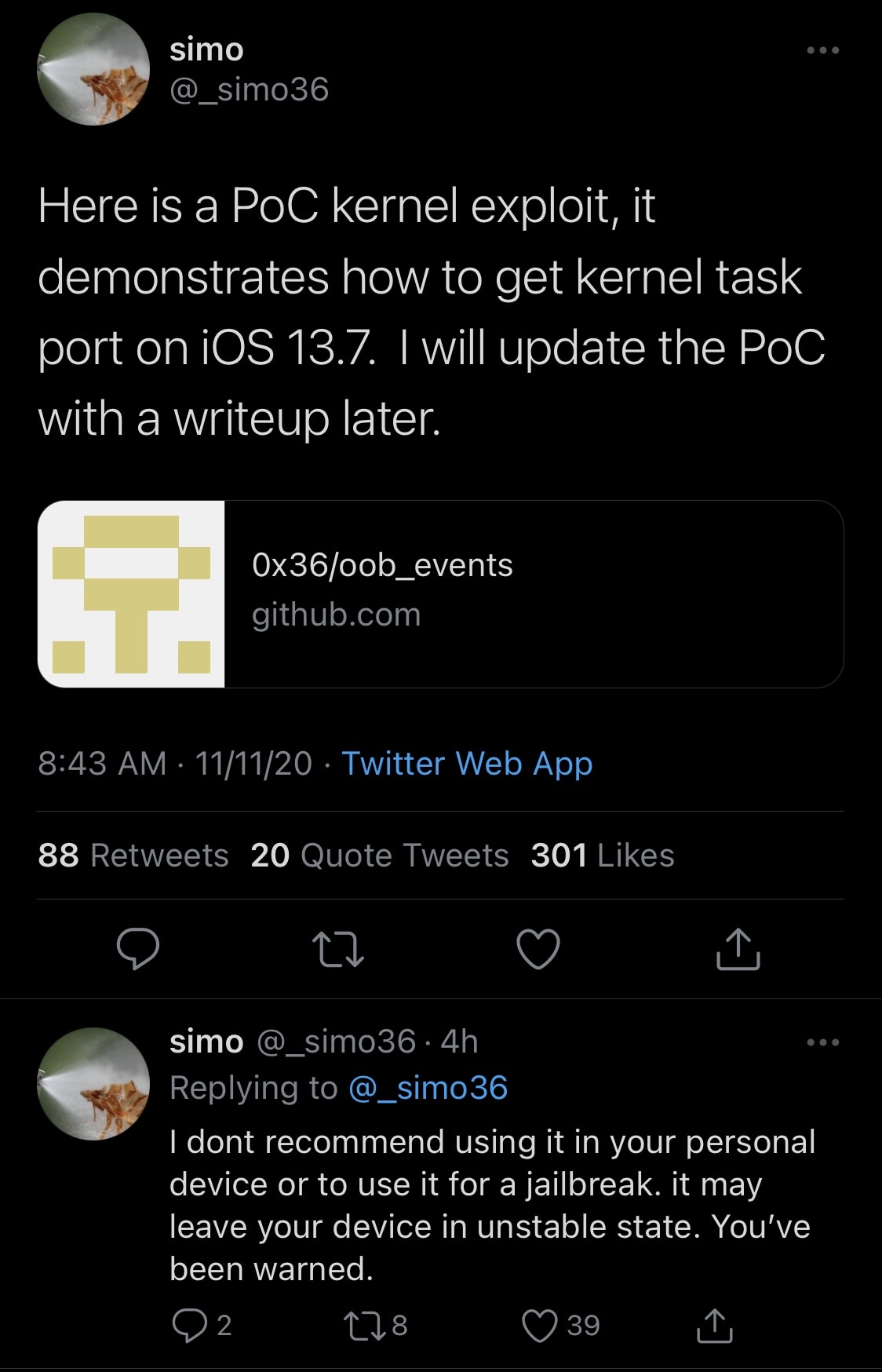

Хотя вышеупомянутые обстоятельства действительно обескуражили тех, кто с нетерпением ждал выпуска потенциального эксплойта для iOS и iPadOS 14, хорошей новостью является то, что Ghannam официально выпустил доказательство концепции эксплойта ядра (PoC), получившее название «OOB Events». Среда с инструкциями по достижению порта задачи ядра (tfp0) на iOS и iPadOS 13.7:

Для тех, кто не знает, tfp0 или порт задач ядра разрешают произвольные чтения и записи в память ядра устройства, что важно в процессе взлома.

Итак, что это значит для состояния сообщества побег из тюрьмы? Хороший вопрос, но ответ, возможно, будет более запутанным, чем кажется на первый взгляд. В несколько горьковато-сладком последующий твитГаннам отметил, что он не рекомендовал бы использовать эксплойт на личном устройстве или для взлома, поскольку он потенциально может «оставить устройство в нестабильном состоянии».

Судя по тому, что мы можем понять, эксплойт не так надежен, как многие хотели бы для публичного побег из тюрьмы. Предполагается, что это может привести к произвольной панике ядра, и потребуется гораздо больше работы для повышения стабильности в разнообразной линейке устройств Apple.

Означает ли это, что этот эксплойт невозможно улучшить? Абсолютно нет, но это потребует от кого-то потратить много времени и усилий на улучшение эксплойта. Известные хакеры и исследователи безопасности в сегодняшнем сообществе взломщиков, такие как Джейк Джеймс, как известно, изменяли и улучшали эксплойты для повышения совместимости и / или стабильности; однако неизвестно, предпримет ли Джеймс или другой человек с этим талантом те же шаги для этого подвига.

Однако стоит отметить одну вещь: последний эксплойт Ghannam поддерживает до iOS и iPadOS 13.7, что примечательно, поскольку современные публичные программные джейлбрейки, такие как Odyssey и unc0ver, на момент написания поддерживают только iOS и iPadOS 13.5. . Еще один джейлбрейк, поддерживающий iOS и iPadOS 13.7, якобы находится в разработке, но другой, не связанной с ним группой лиц, полностью названной FreeTheSandbox.

Будет действительно интересно посмотреть, что станет с новым эксплойтом, поскольку неизвестно, сможет ли кто-нибудь разработать из него побег из тюрьмы. Если нам повезет, то кто-нибудь сможет повысить его стабильность. В худшем случае с этим ничего не выйдет и мы ждем, когда упадет еще один эксплойт или побег из тюрьмы. Что бы ни случилось, важно помнить, что на вашем устройстве должна быть установлена самая низкая версия микропрограммы, если вы намереваетесь увеличить количество изменений в праве на взлом взлома в будущем.

Те, кто хочет проверить события OOB от Ghannam, используют PoC для iOS и iPadOS 13.x. можете перейти на официальную страницу GitHub.

Вы взволнованы, чтобы увидеть, что произойдет? Дайте нам знать в разделе комментариев ниже.