Выпущен еще один обход обнаружения взлома на уровне ядра, лучше, чем последний?

Всего несколько дней назад широкой публике была представлена возможность обхода обнаружения взлома на уровне ядра. Этот проект, получивший название FlyJB от @ XsF1re, был быстро закрыт после того, как разработчик потерял уверенность в своей работе. Но большая часть его усилий оставалась открытым исходным кодом, что позволяло будущим проектам черпать из него вдохновение.

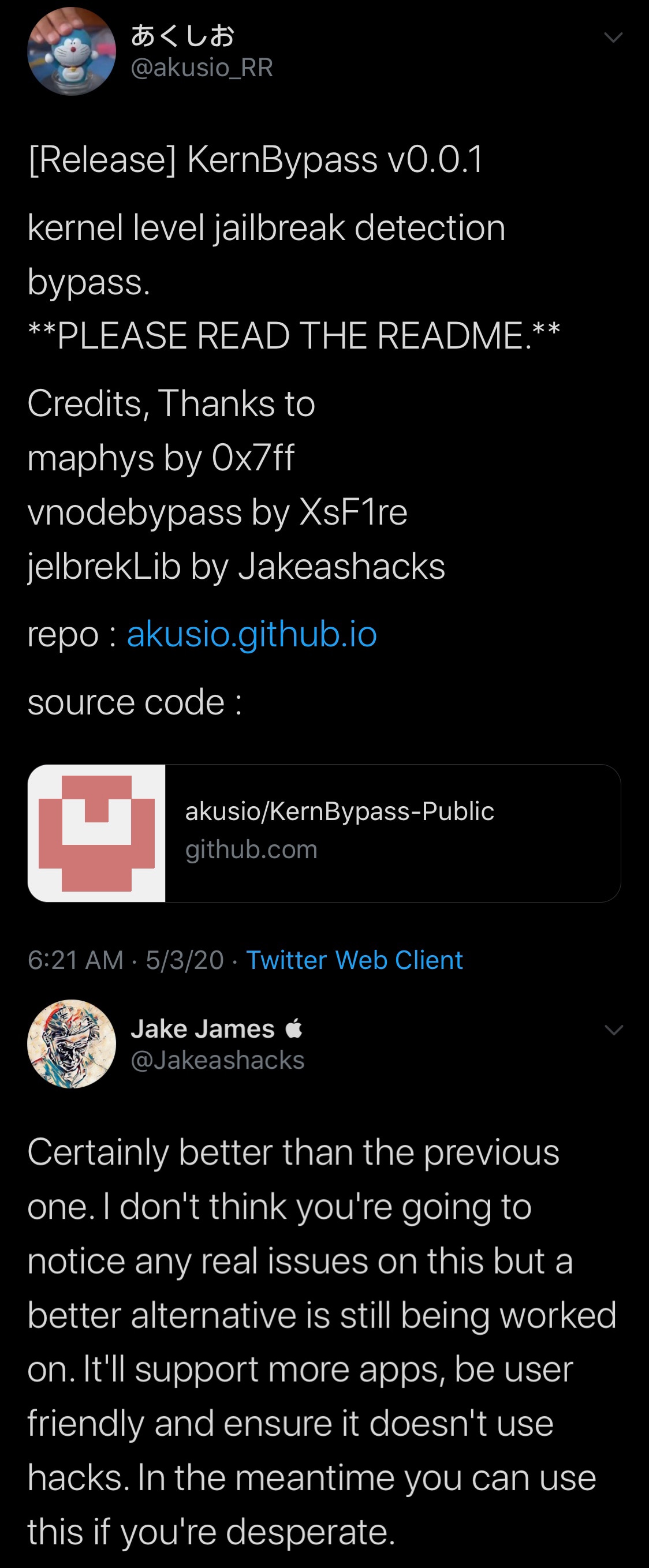

Теперь второй обход обнаружения взлома на уровне ядра называется KernBypass by был выпущен, на этот раз пользователем Twitter @akusio_RR. Проект отмечает @ XsF1re за vnodebypass, хакера Джейка Джеймса за jelbrekLib и @ 0x7ff за maphys. Но что все это значит?

Вскоре после того, как сегодня утром в Twitter было объявлено о проекте KernBypass, хакер Джейк Джеймс приступил к изучению релиза с открытым исходным кодом, чтобы определить его отличия от FlyJB. Интересно, что Джеймс Твитнул что эта «лучше, чем предыдущая», хотя и не так хороша, как альтернатива, над которой Джеймс, похоже, работает над будущим выпуском:

Итак, что такое обход обнаружения взлома? По сути, это средство заставить приложения из App Store думать, что вы не взломаны. Они могут быть в виде настроек для джейлбрейка, но их может легко сломать обновление приложения. Обход обнаружения взлома на уровне ядра, такой как KernBypass, с другой стороны, работает в более высокой цепочке программных команд на уровне ядра и, теоретически, не должен обнаруживаться приложением даже после того, как оно получает обновления.

Обходы обнаружения взлома на уровне ядра очень востребованы сообществом взломщиков, потому что многие приложения начинают применять обнаружение взлома, которое либо запрещает пользователю использовать указанное приложение, либо блокирует учетную запись пользователя за нарушение условий обслуживания сторонними взломами. Очевидно, что каждый из них неудобен.

Независимо от того, является ли приложение игрой, в которую вам нравится играть, или банковским приложением, которое вы обязательно должны использовать, обнаружение взлома часто использует осторожную самодовольную линию, которая определяет Lady Justice. С одной стороны, пользователи должны иметь свободу делать со своими устройствами все, что они хотят, а с другой стороны, разработчики приложений должны помнить о безопасности пользователей, особенно при выполнении конфиденциальных банковских операций на взломанном устройстве.

В конечном итоге этот выбор должен зависеть от пользователя и рисков, которые он решит принять, и именно поэтому обходы обнаружения взлома имеют такое большое значение. Более того, тот, который может избежать обнаружения, работая на уровне ядра, представляет собой еще большую проблему.

Хотя подобные взломы используются исключительно на ваш страх и риск без одобрения со стороны iDownloadBlog, те, кто чувствует себя комфортно, полагаясь на сторонний взлом, позволяющий избежать блокировки учетных записей и ограничений джейлбрейка в приложениях, могут следовать этим инструкциям. через / r / побег из тюрьмы для установки KernBypass:

Это настройка уровня ядра. Гарантия не предоставляется, используйте ее на свой страх и риск.

Как пользоваться:

1) Скачайте и установите деб.

2) В терминале запустите su и введите свой пароль (alpine, если вы его не меняли).

3) Запустите changerootfs & (не забудьте «&»).

4) Выполнить отказ% 1

5) Готово. Changerootfs теперь является демоном.

6) После запуска changerootfs откройте «Настройки»> «KernBypass»> выберите «Включить приложение».

– Для пользователей unc0ver удалите приложение, которое вы пытаетесь обойти, и установите его снова после выполнения описанных выше действий.

– Если вы получаете сообщение об ошибке Segmentation fault, создайте папку «/ var / MobileSoftwareUpdate / mnt1».

Примечание: если в любой момент вы захотите удалить обход взлома на уровне ядра, вы можете просто удалить его через предпочитаемый вами менеджер пакетов. Затем вам нужно будет перезагрузить, а не перезагружать устройство, чтобы изменения вступили в силу.

По словам Джеймса, пользователям рекомендуется использовать его обходной путь для джейлбрейка на уровне ядра, когда он будет выпущен, но он также отмечает, что пользователи могут временно установить KernBypass, поскольку его обход еще не готов для широкой публики.

Для тех, кто хочет узнать об этом больше, KernBypass полностью открытый исходный код на странице разработчика GitHub.

Будет интересно посмотреть, как эти обходы взлома на уровне ядра встряхивают сферу обнаружения взлома. В конце концов, эта проблема кажется все более раздражающей для взломщиков, особенно тех, кто любит играть в популярные игры, такие как Call of Duty Mobile, Fortnite, Pokémon GO и PUBG. Даже часто используемые приложения, не являющиеся играми, похоже, используют обнаружение взлома чаще, чем раньше.

Планируете ли вы попробовать обходные пути обнаружения взлома на уровне ядра? Обсудите свою позицию в разделе комментариев ниже.