Исследователи безопасности демонстрируют атаку PlugNPwn на Mac с T2

Вскоре после того, как эксплойт checkm8 bootrom привел к появлению инструмента для взлома checkra1n, умные хакеры узнали, как они могут использовать тот же эксплойт (наряду с другими взломами), чтобы подделать проприетарный чип T2, встроенный в множество современных Mac. Фактически, последнее обновление инструмента для взлома checkra1n даже добавило поддержку чипа T2 в Mac для заинтересованных мастеров.

Несмотря на то, насколько невероятными на первый взгляд показались вышеупомянутые обстоятельства энтузиастам побег из тюрьмы, те, кто находился по ту сторону забора, быстро начали задаваться вопросом, какие последствия это может иметь для безопасности самых популярных компьютеров Apple. Теперь, возможно, мы наконец получили некоторое представление благодаря информации опубликовано командой разработчиков t8012.

В сообщении в блоге команда обсуждает возможный реальный сценарий, при котором эксплойт может быть развернут на ничего не подозревающем Mac со злым умыслом.

Исходя из того, что мы можем собрать, хакер мог бы создать специализированное устройство (размером не больше заводского адаптера питания Mac), чтобы перевести микросхему T2 подключенного компьютера в режим DFU и подготовить его к взлому.

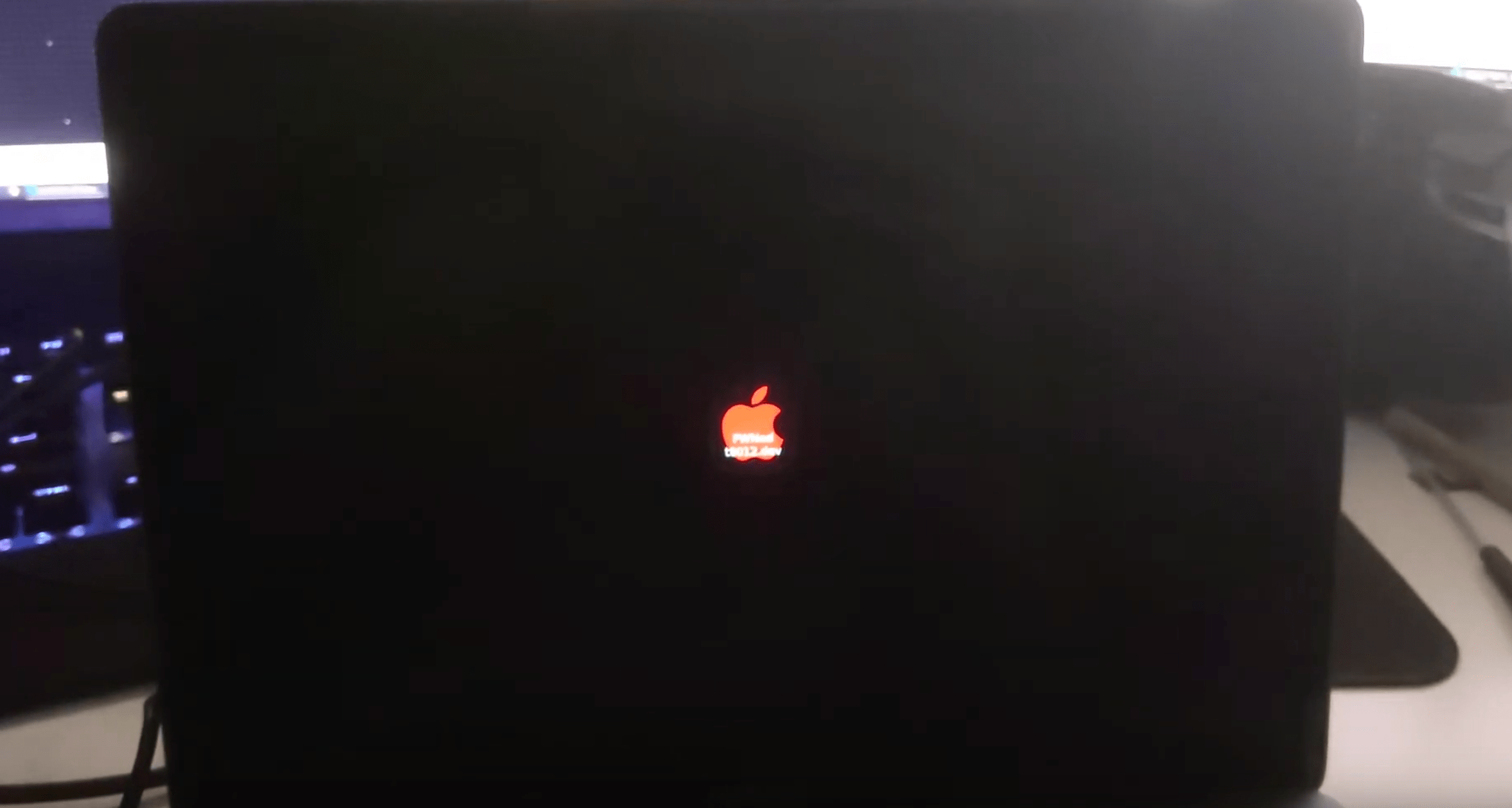

В паре демонстрационных видеороликов команда не только загружает чип T2 в режим DFU с помощью метода, получившего название PlugNPwn, но также заменяет встроенное программное обеспечение EFI чипа T2 на стороннее программное обеспечение, что демонстрируется пользовательским логотипом загрузки после атака.

Последний лакомый кусочек особенно тревожит с точки зрения безопасности, поскольку предполагается, что чип T2 напрямую взаимодействует с клавиатурой на поддерживаемых Mac, а затем передает введенную информацию напрямую в macOS. По сути, это означает, что затронутые компьютеры Mac с T2 могут быть особенно уязвимы для программного обеспечения для ввода ключей, если они подключены к вредоносному устройству.

Как отмечают исследователи в своей статье, Apple могла бы предотвратить этот тип атаки, потребовав от пользователя физическую аттестацию в той или иной форме, например, нажав или удерживая кнопку питания при подключении устройства к источнику атаки. Вместо этого команда говорит, что простые полезные нагрузки USB-PD позволяют этому происходить автоматически при подключении к источнику атаки.

Как бы то ни было, checkm8 – это аппаратный эксплойт, который требует физического доступа к затронутому устройству, а это означает, что пользователи затронутых компьютеров Mac могут легко снизить свои риски стать объектом такой атаки, зная, к чему они подключают свои машины. в. Проще говоря: лучше использовать заводской адаптер питания или проверенный альтернативный бренд; Очевидно, что пользователям следует избегать подключения своих Mac к мошенническим портам USB-C в дикой природе, так как вы никогда не знаете, что может быть по ту сторону разъема.

Чтобы узнать больше о том, как работает атака, не забудьте проверить команду официальное сообщение в блоге. Вы также можете следите за командой в Twitter для обновлений в реальном времени.

Вы обеспокоены возможными последствиями эксплуатации, представленной в этой демонстрации? Поделитесь своими мыслями в разделе комментариев ниже.